Cybersäkerhet

Table of Contents

Vad är cybersäkerhet?

Cybersäkerhet är en serie av åtgärder, tekniker och processer som syftar till att skydda datorer, nätverk, enheter och information från obehörig åtkomst, skadliga aktiviteter eller oavsiktliga skador. Cybersäkerhetsåtgärder är centrala för att skydda digitala tillgångar från cyberhot. Åtgärder för att öka cybersäkerhet kan närmast liknas vid friskvård som är närmast dagliga åtgärder och rutiner. Goda vanor skapar även god cybersäkerhet.

Varför behövs cybersäkerhet?

Idag är alltmer information lagrad online, både personlig och företagsinformation. Det gör det samtidigt lättare för obehöriga att få tillgång till denna information, vilket kan orsaka skador på flera olika sätt. Cyberattacker kan exempelvis leda till stöld av personlig information, kreditkortsuppgifter och andra värdefulla data. Denna information kan sedan användas för identitetsstöld, bedrägerier och andra brott. Cyberattacker kan även störa affärsverksamhet, skapa dataförluster och orsaka skador som kan vara både finansiella och kopplade till varumärket.

Hur ser de vanligaste cyberattackerna ut?

En cyberattack kan genomföras på olika sätt. Några av de vanligaste förekommande formerna av cyberattacker är:

Malware

Via exempelvis e-post, sociala medier eller andra online-kanaler kan skadlig programvara distribueras och i nästa steg installeras på en dator, utan att användaren är medveten om det. Malware kan orsaka skada på datorer och enheter, t.ex. genom att kryptera filer och kräva lösen för att återställa dem.

Ransomware-attacker

Denna typ av attack innebär att skadlig kod krypterar filer på en dator eller ett nätverk så att dessa inte går att använda. I nästa steg kräver sedan angriparen en lösensumma för att återställa filerna/nätverket, se malware ovan.

Phishing

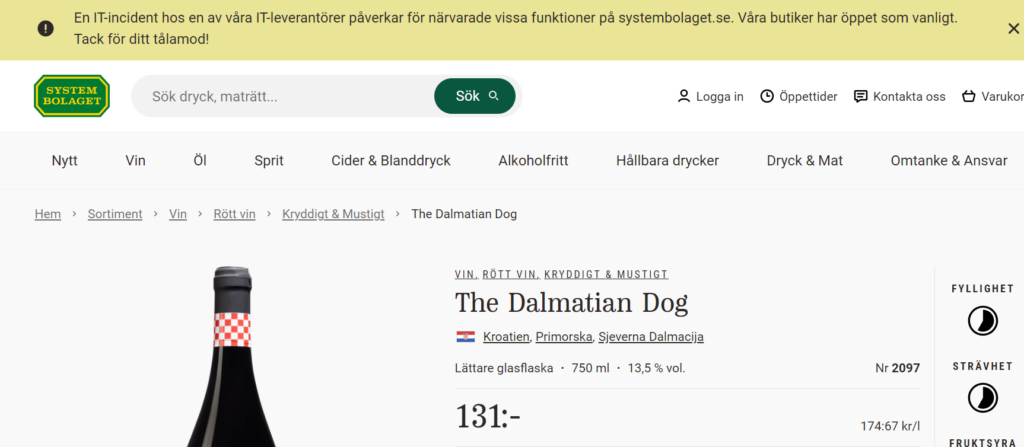

Denna attackmetod innebär att en bedragare skickar ett e-postmeddelande som till det yttre ser ut att komma från en betrodd avsändare. Det kan exempelvis vara utformat som ett mail från en bank, en myndighet, ett företag men även från en privatperson. Syftet är att lura mottagaren att lämna ut känslig information, exempelvis användarnamn, lösenord eller andra inloggningsuppgifter.

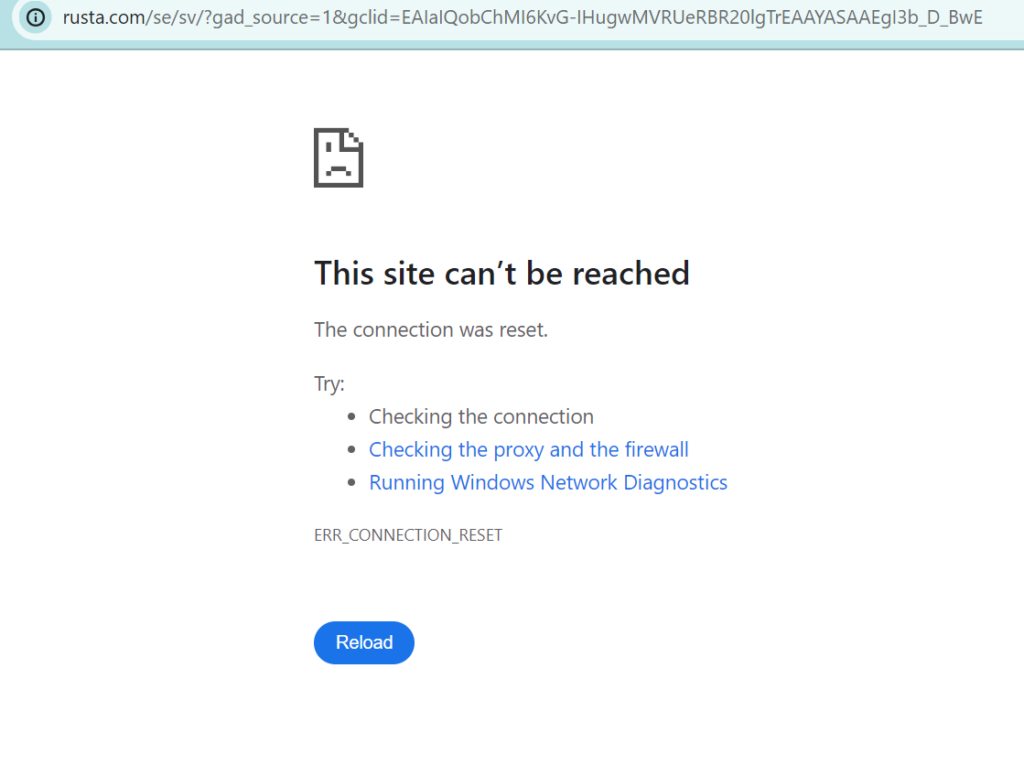

DDoS-attacker

(Distributed Denial of Service). Dessa attacker syftar till att överbelasta en webbplats eller server med trafik, så att webbsidan inte går att använda. Detta kan påverka företagets förmåga att göra affärer men även orsaka skador på företagets varumärke.

Man-in-the-middle-attacker

Denna typ av attack innebär att en bedragare utnyttjar osäkra nätverksinställningar för att få åtkomst till kommunikation mellan två enheter. Bedragaren kan i nästa steg spionera på kommunikation och läsa information som skickas. Detta kan omfatta både intern och extern kommunikation.

Det är viktigt att förstå att cybersäkerhet är en kontinuerlig process i en organisation. Här går det att göra liknelsen med friskvård, vilket är en ständigt pågående process. Den som vill vara frisk kan vaccinera sig, vilket i fallet med cybersäkerhet kan vara ett antal konkreta åtgärder. Det räcker emellertid inte att bara vaccinera sig genom att exempelvis installera säkerhetsprogramvara eller använda starka lösenord. Det krävs också friskvård i form av utbildning och medvetenhet från användarna om de olika hot som finns och hur man undviker dem. Företag och organisationer bör därför utveckla en cybersäkerhetspolicy som är anpassad till deras specifika behov.

Vad är skillnaden mellan cybersäkerhet och IT-Säkerhet?

IT-säkerhet och cybersäkerhet är två termer som ofta sammanblandas, men det finns en viss skillnad mellan de två.

IT-säkerhet syftar till att skydda den informationsteknik (IT) som används inom organisationen. Det kan exempelvis inkludera att skydda datorer, nätverk, servrar, applikationer och andra digitala enheter från obehörig åtkomst, skadlig kod och andra hot. IT-säkerhet fokuserar på att skydda den fysiska infrastrukturen som används för att stödja organisationens digitala verksamhet.

Cybersäkerhet är däremot ett bredare begrepp som förvisso inkluderar IT-säkerhet, men också omfattar skydd av digitala resurser som inte nödvändigtvis är en del av organisationens IT-infrastruktur. Det kan inkludera skydd av molntjänster, sociala medier, mobiltelefoner och andra enheter som används för att hantera organisationens digitala tillgångar. Cybersäkerhet är alltså ett bredare begrepp som fokuserar på att skydda organisationens digitala tillgångar från hot, oavsett källa eller typ. Cybersäkerhet har alltså en bredare tillämpning än IT-säkerhet och har därför en mer omfattande uppgift att skydda organisationens digitala tillgångar.

Hur kan man förbättra sin cybersäkerhet?

Det finns ett antal relativt enkla åtgärder att vidta för att öka sin cybersäkerhet. Några av dessa är:

Använd starka lösenord

Använd unika lösenord för varje konto och använd en kombination av siffror, bokstäver och specialtecken.

Uppdatera kontinuerligt respektive programvara

Se till att alla program på dator, mobiltelefon eller annan enhet är uppdaterade med de senaste säkerhetsuppdateringarna.

Använd säkerhetsprogram

Installera säkerhetsprogram på dator och mobiltelefon, och se till att de är uppdaterade med de senaste säkerhetsuppdateringarna.

Använd tvåfaktorsautentisering

Aktivera tvåfaktorsautentisering för extra säkerhet.

Var uppmärksam och försiktig med e-post och okända länkar

Öppna inte e-postmeddelanden från okända avsändare och klicka inte på okända länkar. Ett visst mått av misstänksamhet rekommenderas.

Säkerhetskopiera filer

Säkerhetskopiera regelbundet viktiga filer och dokument till en extern enhet eller molntjänst.

Var försiktig med personlig information

Lägg inte ut personlig information, exempelvis personnummer eller bankuppgifter, på internet. Igen, ett visst mått av misstänksamhet rekommenderas.

Använd säkra nätverk

Anslut bara till säkra och pålitliga nätverk och undvik att ansluta till öppna och osäkra Wi-Fi-nätverk.

Var uppmärksam på social engineering

Var uppmärksam på bedragare som försöker komma över personlig information eller göra överföringar.

Självutbildning

Det är viktigt att utbilda sig i cybersäkerhet och hur man kan skydda sig och sin utrustning. Det kan göras genom att delta i kurser, läsa bloggar och följa nyheter om cybersäkerhet, återigen den viktiga friskvården.

Hur kan eBuilder Security hjälpa dig med din Cybersäkerhet?

eBuilder Security har ett flertal tjänster för att förbättra din Cybersäkerhet bland annat:

- Vi genomför sårbarhetskanning på era applikationer för att hitta möjliga sårbarheter i er applikation detta är en del av den friskvård och ett kontinuerligt utvärdera och förbättra sin säkerhetskultur.

- Vi genomför penetrationstester på era applikationer som är ett mer avancerat test än en sårbarhetskanning då vi faktiskt tillämpar vad vi hittar och försöker bryta oss in i applikationen.

- Vi kan hjälpa er att implementera en EDR lösning för att skydda era enheter. Vi samarbetar med marknadsledare CrowdStrike för att ge bästa möjliga skydd för alla typer av enheter, från cloud till mobila enheter. Detta kan kombineras med aktiv hotjakt där vi kopplar på 24/7 mänsklig hotjakt i er miljö.

- Vi hjälper er att utvärdera ert säkerhetstänk genom att genomföra IT-säkerhetsrelaterade revisoner.